朋友联系,一个地方的服务器收到了WX的中毒通知需要协助排查。

大概看了下,主要是被入侵植入了后门,也就是所谓的被CC了。针对这种情况,无非是清理后门或者重装系统,寻找入侵路径封堵漏洞。

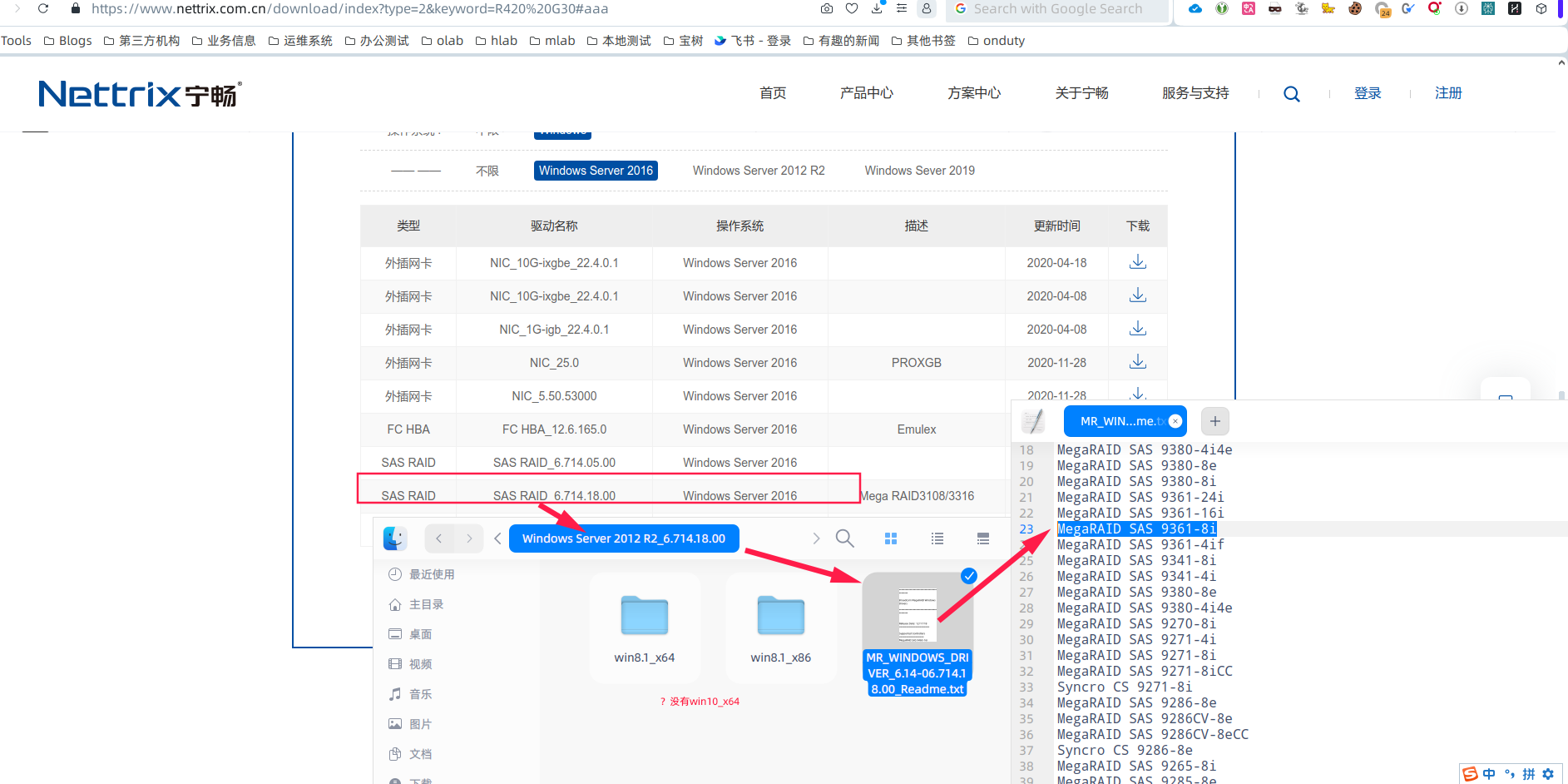

过了周末,他们的一个兄弟到了现场。插上显示器没有反应,重启后无法正常启动,提示从网卡启动。使用PE安装系统找不到硬盘。从宁暢官方网站下载驱动,依旧无法识别硬盘(里面驱动只是组织迟到win server 2012)。计划打开BMC,但是账号密码无法登录。于是寻求400的帮助。

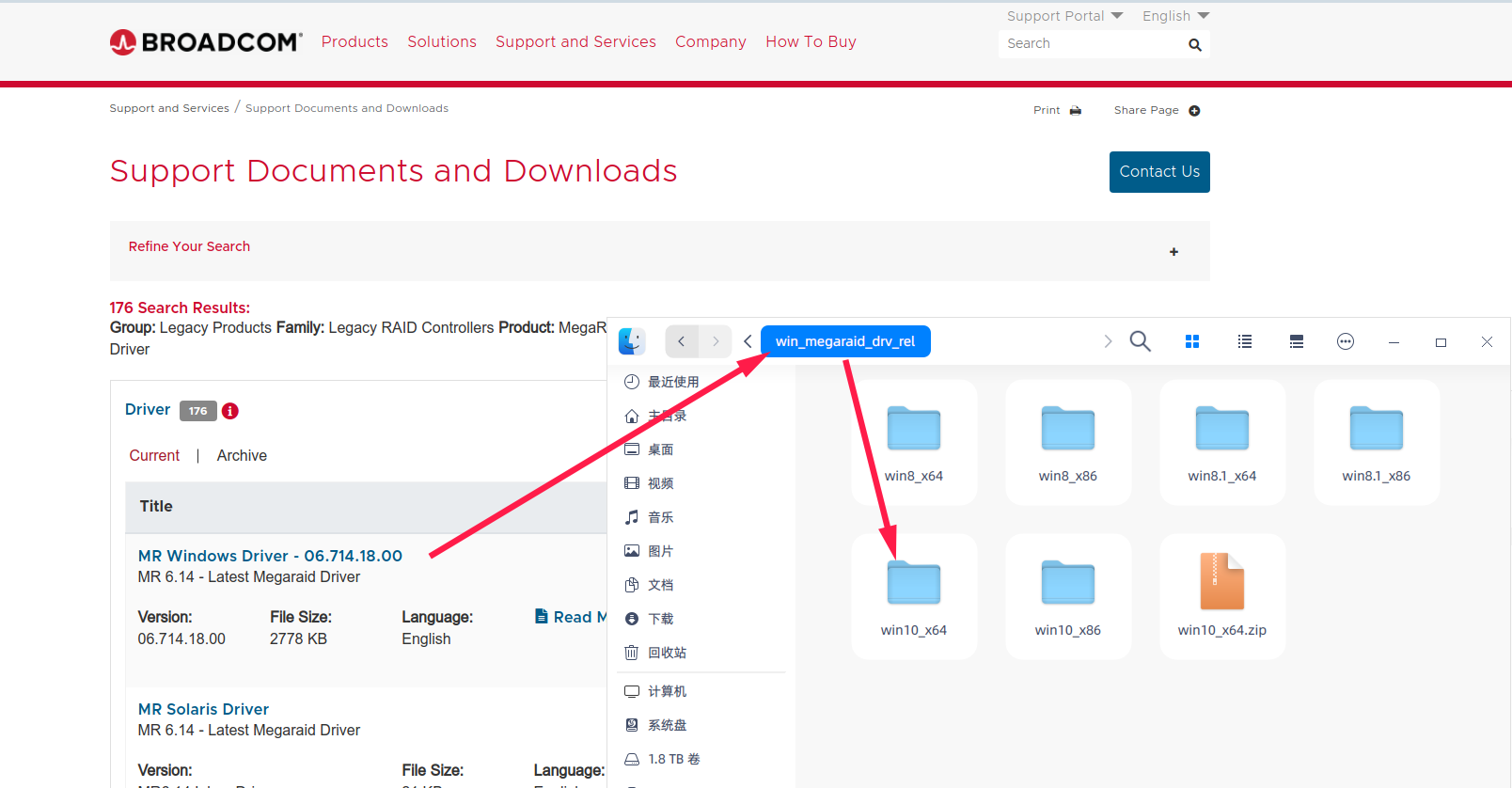

又过了一天,兄弟找了一个牛逼的usbos,支持大部分的raid卡驱动。而我找从broadcom找到了支持win server 2016的驱动 win10_x64。

虽然系统没有装上,但是有意外发现。这个服务器的ip地址是1.4,居然在服务器没有系统的情况下已然能够ping通。使用局域网扫描工具一查,该IP地址对应的MAC地址属于一家精密仪器公司。现场兄弟通过拔线,我在远端长ping关注是否中断,最终找到了一个ZTE的AP。然后就是继续查是谁连接的这个ZTE设备了。

至于今天系统安装进展如何,拭目以待。

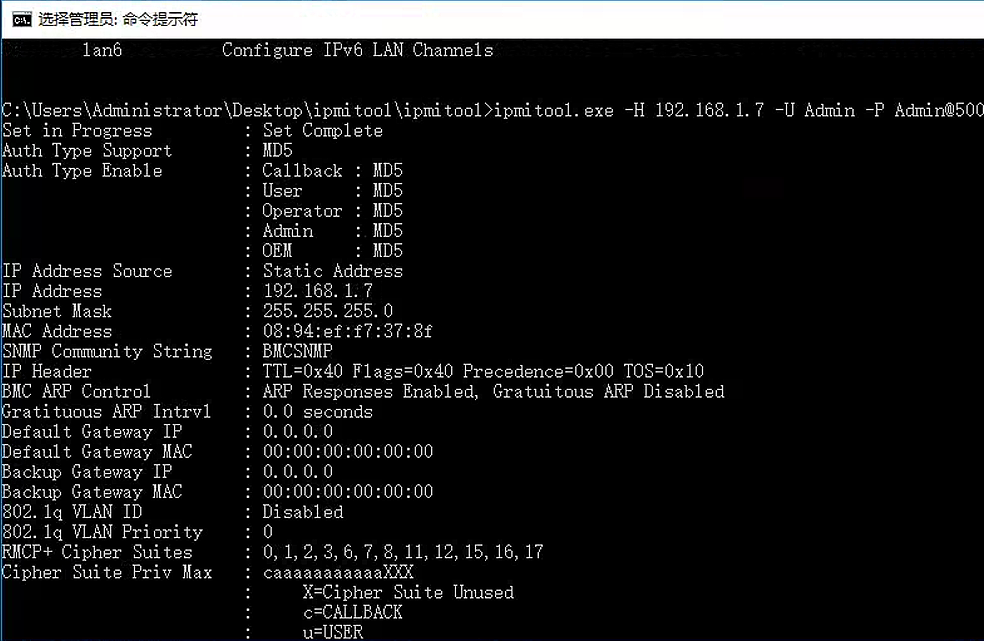

一大早,查询手册,找到了默认的BMC账号和密码Admin/Admin@5000(稍后400给的也是这个建议)。可以通过浏览器打开BMC WEB页面,并使用html进行远程控制了。

在其他机器上使用ipmitool测试了下,果然可以。

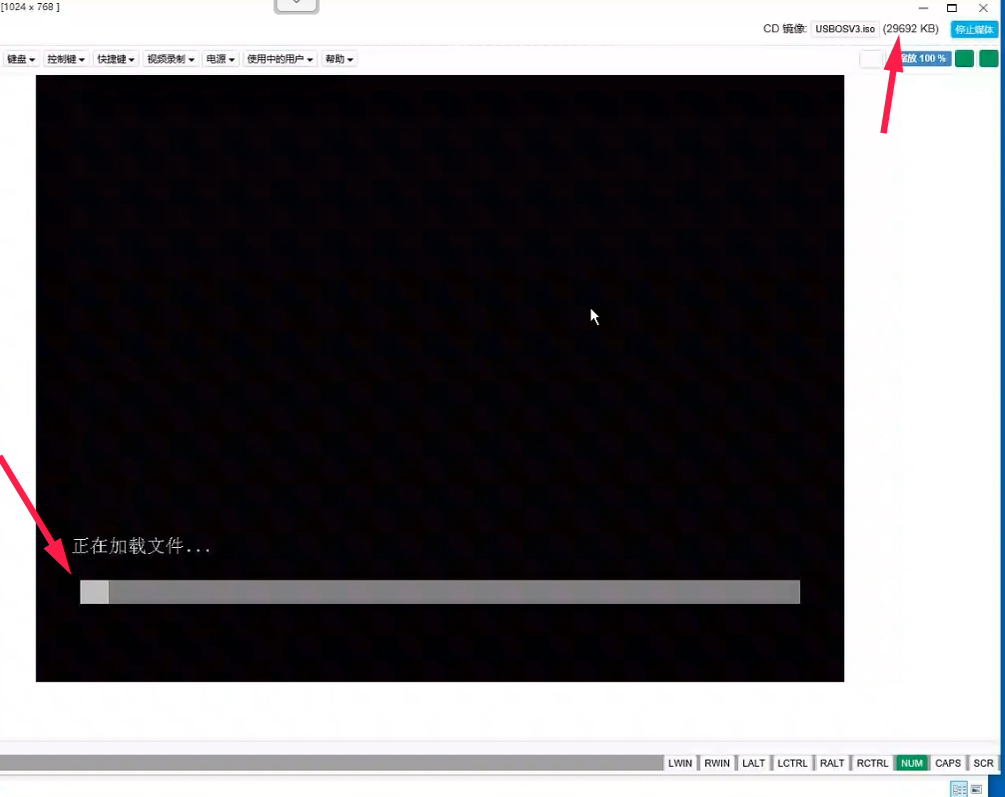

本来打算使用usbos测试下效果,但是网络传输的速度只有十几兆每秒。所以作罢。

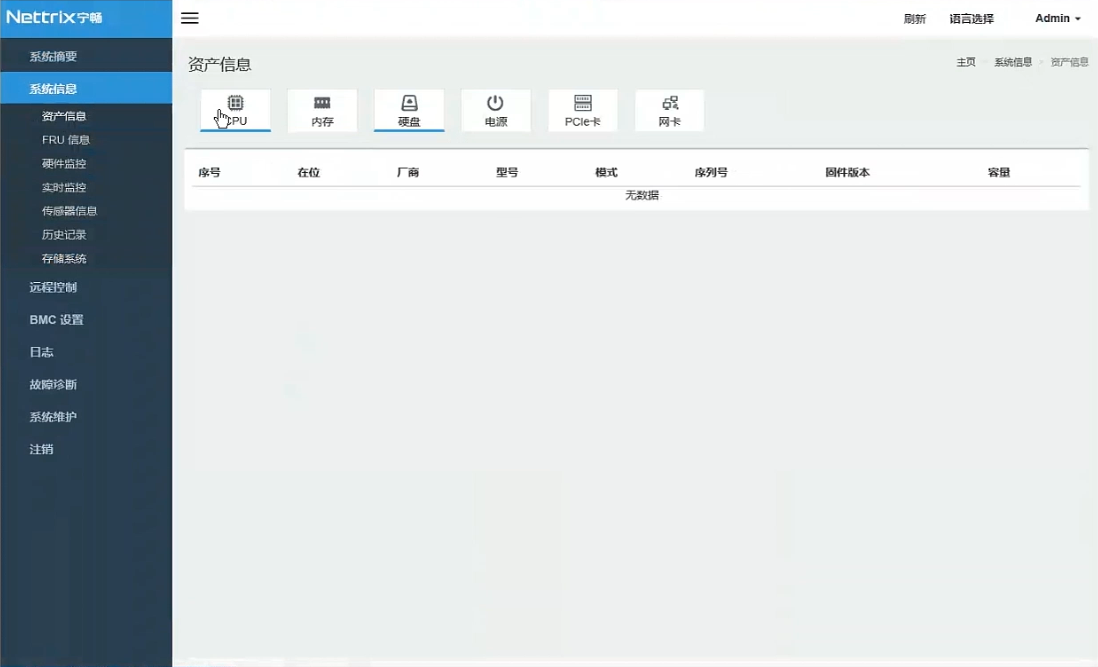

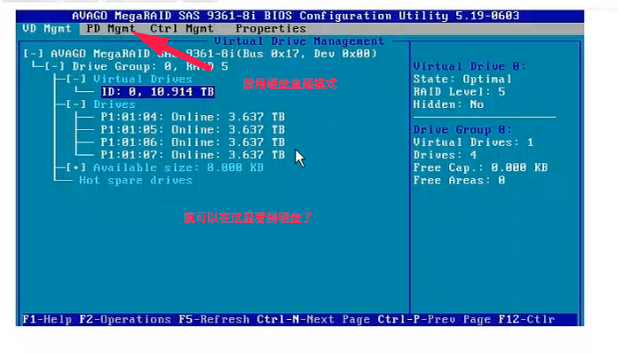

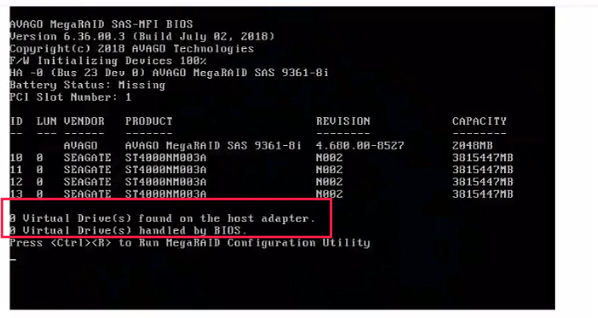

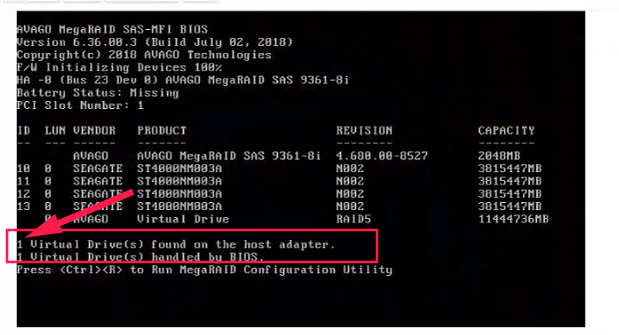

通过BMC可以看到4块硬盘。硬重启之后,使用Ctrl+R进入RAID配置页面,发现压根没有VD。搜索了一圈资料,最终找到了一份。配置RAID,并使用ventory+win server 2016 iso进行安装。磁盘4块4TB,raid5之后大约11TB左右。使用1TB作为主分区,其余暂时不管。

配置RAID的过程也有点曲折。

- 在VG页面,使用F2调出操作列表后,不允许create。(原因是网卡属于直通模式,需要改一下)

- 上一步骤需要跳转到物理硬盘页面。但是呢,ctrl+n不起作用,需要用到BMC的lctrl,然后按F2。而且lctrl点了之后,后续不用还要再点一下进行取消。

- 禁用硬盘直通模式之后,就可以开始创建VG了,然后使用 快速初始化。

配置完成后,重启系统,可以在启动页面看到VG了。下面两张图是组件raid前后图片。

安装系统还出现了一个小插曲。根据其他同批次机器的安装系统windows server 2016 桌面版,但是我安装的时候没有选择桌面,成了一个cmd界面。

装完了系统,剩下的就是安装一些软件,

- 火绒

- todesk

- 360浏览器

- 驱动精灵

将软件打包成iso,然后上传到123pan,后下载到现场控制电脑上。

sudo apt install genisoimage

genisoimage -o server.iso -J -r sysdiag-all-5.0.75.4-2024.04.23.1.exe ToDesk.exe 360csex_setup.exe dgsetup_home_kz.exe

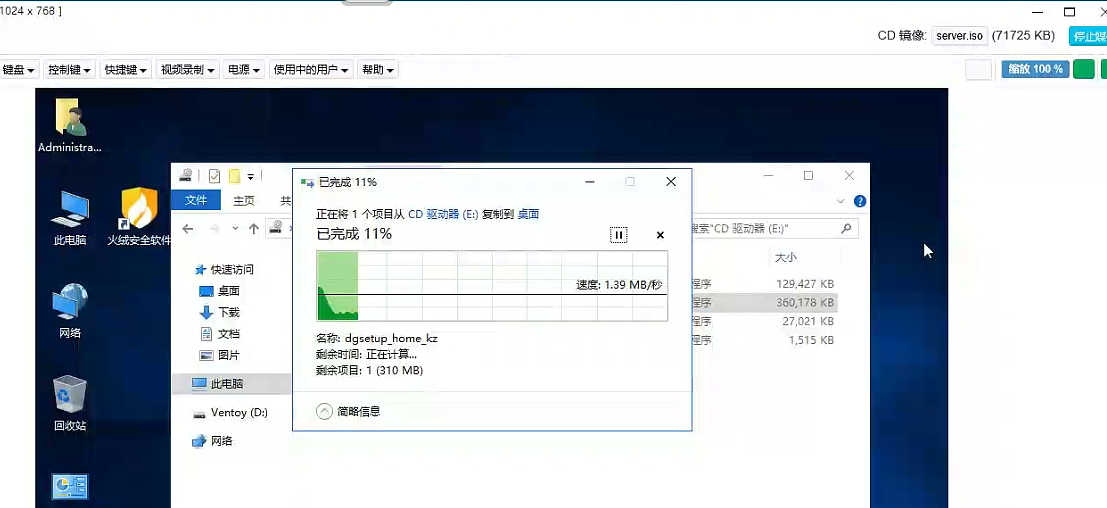

在安装软件的过程中,采用的是BMC控制台挂载ISO的方式。话说这速度够可以。

总结:

- 本来是一次反侦察任务(杀毒找攻击源),结果成了装系统的事儿。

- 本来是服务器中病毒,其实服务器压根没使用,连RAID也没配置。